Bạn có bao giờ thắc mắc làm thế nào mà các trang web và ứng dụng di động có thể nhận diện người dùng một cách nhanh chóng, bảo đảm tính an toàn sau lần đăng nhập đầu tiên? Bí mật nằm ở JSON Web Token (JWT). Không chỉ đơn thuần là một đoạn mã, JWT chính là “tấm vé thông hành” giúp xác thực danh tính người dùng và cho phép truy cập vào các tài nguyên một cách an toàn và hiệu quả.

JWT là gì? Cấu trúc và ứng dụng của JSON Web Token

JWT là gì? Cấu trúc và ứng dụng của JSON Web Token

Mục lục

- JWT là gì?

- Cấu trúc của JSON Web Token

- Cơ chế hoạt động của JWT

- Đánh giá ưu nhược điểm của JWT

- Các trường hợp nên sử dụng JWT

- Câu hỏi thường gặp về JSON Web Token

JWT là gì?

JWT (JSON Web Token) là một tiêu chuẩn mở (RFC 7519) cho phép truyền tải thông tin dưới định dạng JSON một cách an toàn. Nó thường được sử dụng để thực hiện xác thực (authentication) và phân quyền (authorization) thông qua việc mã hóa và xây dựng các hệ thống bảo mật dành cho ứng dụng web, di động và các dịch vụ API.

JSON web token

JSON web token

Cấu trúc của JSON Web Token

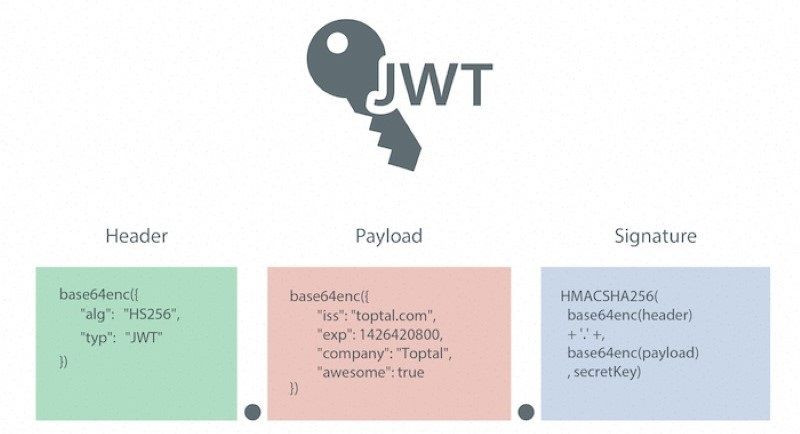

JWT bao gồm 3 phần chính, được phân tách bằng dấu chấm (.) theo thứ tự: Header, Payload và Signature.

1. Header (Tiêu đề)

Header chứa thông tin về loại token và thuật toán ký số được sử dụng. Ví dụ:

{

"alg": "RS256",

"typ": "JWT"

}Trong đó:

- alg: thuật toán ký số, như RS256 (RSA SHA256).

- typ: loại token, thường là “JWT”.

Header sau đó sẽ được mã hóa bằng Base64Url tạo thành phần đầu tiên của JWT.

2. Payload (Nội dung)

Payload chứa các thông tin (claims) về người dùng và dữ liệu liên quan khác. Payload có thể bao gồm:

- Registered claims: Các trường đã xác định trước như iss (người phát hành), exp (thời gian hết hạn), sub (đối tượng), aud (người nhận).

- Public claims: Các trường công khai, vừa có thể xác định theo tiêu chuẩn hoặc tùy chỉnh.

- Private claims: Thông tin riêng tư giữa các bên, không bị kiểm soát bởi tiêu chuẩn.

Tương tự như Header, Payload cũng được mã hóa bằng Base64Url sau khi chuyển đổi sang chuỗi JSON.

3. Signature (Chữ ký)

Signature được tạo ra để xác minh tính toàn vẹn của token. Cách tạo chữ ký như sau:

- Nối chuỗi đã mã hóa của Header và Payload với nhau bằng dấu chấm.

- Sử dụng thuật toán ký số đã chỉ định trong Header cùng với một khóa bí mật hoặc khóa riêng để tạo chữ ký.

JWT là gì?

JWT là gì?

Cơ chế hoạt động của JWT

JWT hoạt động thông qua hai quy trình chính: xác thực và ủy quyền.

1. Quy trình xác thực (JWT Authentication)

- Bước 1. Đăng nhập: Người dùng nhập thông tin đăng nhập (username, password).

- Bước 2. Gửi thông tin: Client gửi thông tin đăng nhập tới Auth Server qua một request an toàn.

- Bước 3. Xác thực thông tin: Auth Server kiểm tra thông tin với dữ liệu lưu trữ. Nếu hợp lệ, quá trình xác thực thành công.

- Bước 4. Tạo JSON Web Token: Tạo Header, Payload chứa thông tin cần thiết và tạo chữ ký.

- Bước 5. Trả về JWT: Auth Server gửi JWT cho client để sử dụng cho các yêu cầu API tiếp theo.

JWT Authentication

JWT Authentication

2. Quy trình ủy quyền (JWT Authorization)

- Lưu trữ JWT: Client lưu trữ JWT nhận được (thường trong localStorage hoặc cookies).

- Gửi yêu cầu API: Client gửi yêu cầu tới API Server kèm JWT trong header.

- Xác thực token tại API Server: API Server giải mã JWT và kiểm tra tính hợp lệ.

- Phân quyền truy cập: Dựa trên thông tin trong payload, quyết định cấp phép hay từ chối truy cập.

- Xử lý yêu cầu: Nếu hợp lệ, API Server thực hiện xử lý yêu cầu và trả dữ liệu cho client.

JWT Authorization

JWT Authorization

Đánh giá ưu nhược điểm của JWT

1. Ưu điểm của JWT token

- Stateless (Không cần lưu trữ trạng thái): JWT tự chứa thông tin cần thiết, giúp mở rộng dễ dàng, đặc biệt trong các kiến trúc phân tán.

- Khả năng tích hợp cao: JWT cho phép các dịch vụ xác thực người dùng mà không cần lưu trạng thái trên server.

- Tính linh hoạt và tiêu chuẩn mở: JWT được hỗ trợ rộng rãi, dễ dàng tích hợp vào các ứng dụng khác nhau.

- Giảm tải cho server: Quản lý trạng thái chuyển sang client, giúp server phản hồi nhanh hơn.

2. Nhược điểm của JSON Web Token

- Khó huỷ bỏ (Revocation): Việc thu hồi token trước thời hạn hết hạn là phức tạp.

- Kích thước token lớn: JWT thường lớn hơn token truyền thống nên có thể ảnh hưởng đến hiệu suất.

- Bảo mật lưu trữ trên client: Token không an toàn nếu lưu trong localStorage, dễ bị tấn công XSS.

JWT Token

JWT Token

Các trường hợp nên sử dụng JWT

- Xác thực API và Microservices: JWT cho phép trao đổi thông tin xác thực giữa các dịch vụ mà không cần lưu trạng thái.

- Ứng dụng Mobile và Web: Xác thực nâng cao và an toàn cho các ứng dụng yêu cầu quản lý phiên đăng nhập.

- Serverless và Edge Computing: Tính không trạng thái giúp JWT trở thành giải pháp lý tưởng cho các kiến trúc hiện đại.

- GraphQL API: Bảo vệ dữ liệu nhạy cảm thông qua kiểm soát truy cập.

- Ứng dụng IoT: Bảo mật giao tiếp giữa các thiết bị và hệ thống backend.

JWT

JWT

Câu hỏi thường gặp về JSON Web Token

1. JWT có an toàn không?

JWT có thể an toàn nếu sử dụng đúng cách, như chọn thuật toán mạnh mẽ và bảo mật các khóa bí mật.

2. Khi nào không nên sử dụng JWT?

- Khi cần khả năng thu hồi token ngay lập tức.

- Trong các hệ thống yêu cầu quản lý phiên phức tạp.

- Khi cần chứa lượng thông tin lớn trong token.

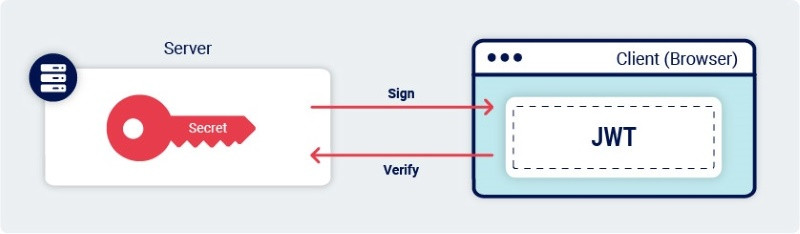

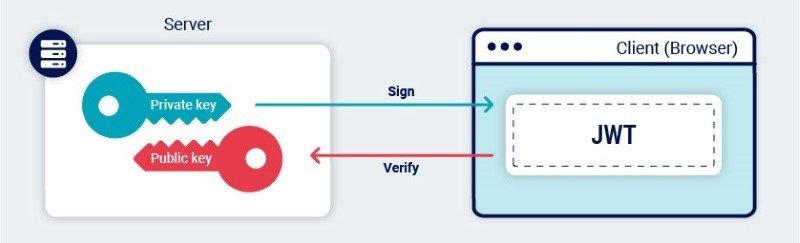

3. Các thuật toán mã hóa (signing algorithm) phổ biến cho JWT là gì?

- HS256 (HMAC SHA256): Thuật toán đối xứng với một secret key.

- RS256 (RSA SHA256): Thuật toán bất đối xứng, sử dụng private key để ký và public key để xác minh.

4. Sự khác biệt giữa JWT và session cookies là gì?

- JWT: Không trạng thái, tự chứa thông tin giúp mở rộng dễ dàng.

- Session cookies: Dựa vào lưu trữ trạng thái, khó khăn trong việc mở rộng.

Tóm lại, JSON Web Token đã chứng minh sự hiệu quả và tính ứng dụng cao nhờ vào khả năng không trạng thái và tính bảo mật tốt. Tuy nhiên, việc triển khai cần được thực hiện cẩn trọng, đặc biệt trong quản lý và lưu trữ thông tin. Để tìm hiểu thêm về các khía cạnh bảo mật trong ứng dụng của mình, hãy truy cập tại shabox.com.vn.